Les premiers signes de compromission sont apparus lorsque Confluence n’était plus accessible depuis le navigateur. En analysant l’état du service, le système indiquait une erreur de type OOM-Kill (Out Of Memory) liée au processus Confluence.

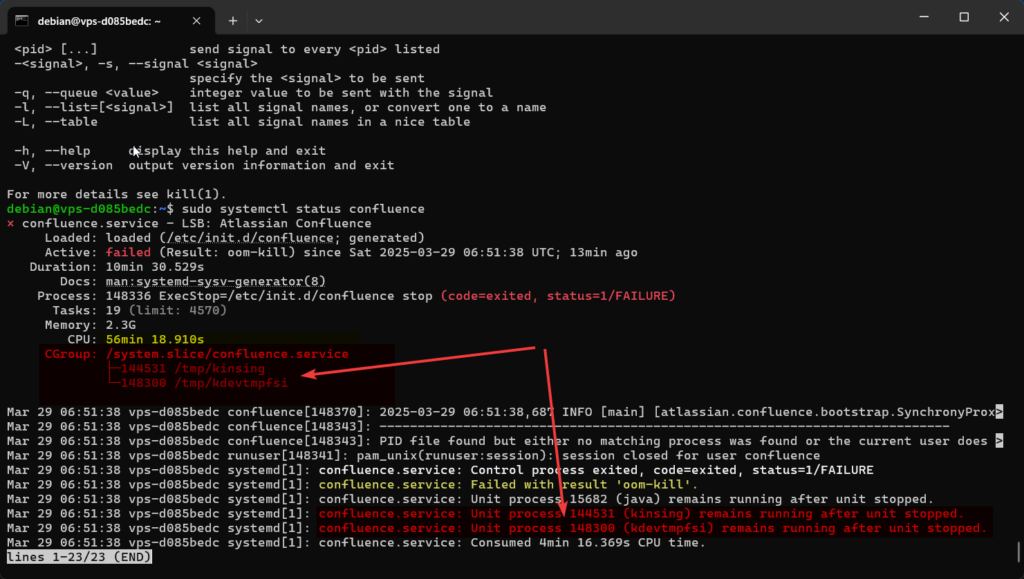

En creusant avec la commande systemctl status confluence, j’ai identifié deux processus anormaux encore actifs que le service Confluence : /tmp/kinsing, /tmp/kdevtmpfsi

Voici une capture d’écran du statut du service Confluence, montrant la présence explicite des processus malveillants dans la hiérarchie du service :

Un audit rapide via un script maison a confirmé la présence de fichiers exécutables suspects dans /tmp ainsi que l’écoute de ports inhabituels. Bien que les rootkits aient été exclus via rkhunter, le malware Kinsing n’avait pas besoin de privilèges root pour fonctionner.

Script utiliser pour réaliser un audit de sécurité

#!/bin/bash

echo « ==== AUDIT DE SÉCURITÉ RAPIDE ==== »

echo « Date: $(date) »

echo « Hostname: $(hostname) »

echo « Uptime: $(uptime -p) »

echo « == 1. Processus suspects == »

ps aux | grep -E ‘kinsing|kdevtmpfsi’ | grep -v grep

echo « == 2. Ports ouverts == »

sudo netstat -tunap | grep LISTEN

echo « == 3. Utilisateurs sudo == »

grep ‘^sudo:.*’ /etc/group

echo « == 4. Tâches cron anormales == »

sudo grep -r « kinsing\|kdevtmpfsi » /etc/cron* 2>/dev/null

echo « == 5. Fichiers récents dans /tmp == »

sudo find /tmp -type f -printf « %T@ %p\n » | sort -n | tail -n 10 | cut -d’ ‘ -f2-

Face à la compromission, j’ai choisi de réinstaller entièrement le VPS.

• Sauvegarde des données critiques

(site WordPress, base de données, certificats SSL)

• Reformatage complet du VPS.

• Réinstallation sécurisée de Debian.

• Restauration des services nécessaires.